Die sichere Verwaltung von Identitäten und Zugriffen in (hybriden-) Cloud-Infrastrukturen ist für Unternehmen und deren gesamtheitlichen (Sicherheits-) Strategie essentiell. Microsoft Entra ID bietet mit Restricted Management Administrative Units (RMAUs) eine Möglichkeit, besonders sensible Identitäten, Gruppen. und Geräte-Objekte noch besser zu schützen.

Doch was steckt dahinter? Warum reicht eine klassische Administrative Unit (AU) oder gar die Zuweisung privilegierter Berechtigungsrollen aus dem RBAC-Model nicht aus? Und wie lässt sich das Ganze mit Privileged Identity Management (PIM) kombinieren?

In diesem Beitrag erfährst du, wie RMAUs funktionieren, welche Use Cases es gibt und wie du damit die Kontrolle über hochsensible Entra ID Objekte behältst.

- Warum braucht es Restricted Management Administrative Units?

- Use Cases für Restricted Management Administrative Units

- Lizenzanforderungen für RMAUs und PIM

- Wie funktionieren Restricted Management Administrative Units (RMAUs)?

- Administrative Units & Restricted Management Administrative Units kombinieren

- RMAUs und Privileged Identity Management (PIM) – Ein starkes Duo

- Weiterführende Links

Warum braucht es Restricted Management Administrative Units?

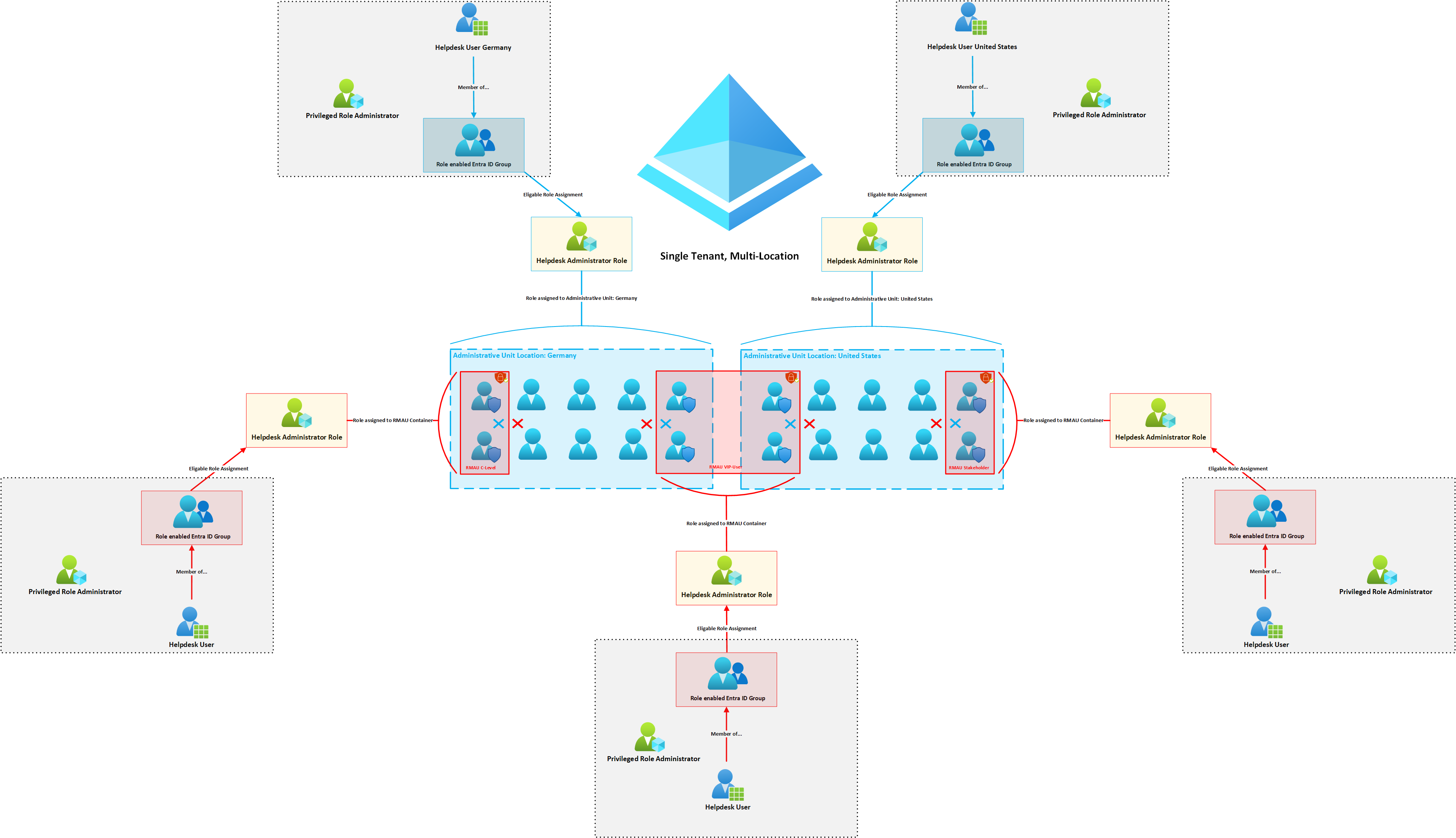

Die klassischen Administrative Units (AUs) in Entra ID ermöglichen eine gezielte Delegation administrativer Aufgaben innerhalb eines Unternehmens. Ein internationales Unternehmen könnte beispielsweise seine Entra ID-Objekte nach geografischen Standorten aufteilen: Die Benutzer des Standorts Deutschland werden der AU “Germany” zugewiesen, während die Benutzer aus den Vereinigten Staaten der AU “United States” zugeordnet werden. Durch entsprechende Rollenzuweisungen kann Administrator A ausschließlich die Benutzerobjekte in Germany verwalten, während Administrator B nur Zugriff auf die Benutzer in United States hat.

So weit so gut – oder doch nicht?

Denn hier liegt die Herausforderung: Bestimmte privilegierte oder sicherheitsrelevante Objekte bleiben auch außerhalb dieser Struktur administrierbar. Rollen mit weitreichenden Berechtigungen könnten innerhalb der AUs weiterhin Änderungen an kritischen Objekten vornehmen – selbst wenn das nicht gewünscht ist.

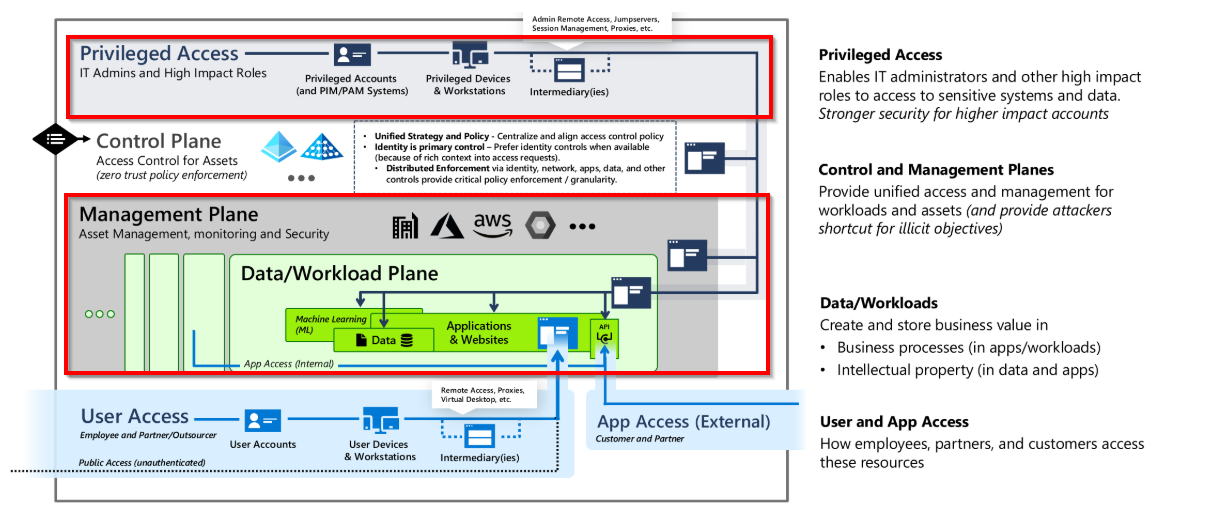

Hier kommen Restricted Management Administrative Units (RMAUs) ins Spiel. Sie fügen eine zusätzliche Schutzebene hinzu und stellen sicher, dass nur explizit autorisierte Administratoren Änderungen an sensiblen Entra ID-Objekten vornehmen können und tragen damit zum Schutz der Control Plane & der Management Plane bei.

Typische Probleme ohne RMAUs

- ❌ Helpdesk-Administratoren können Passwörter sensibler Benutzer (z. B. C-Level-Accounts) zurücksetzen.

- ❌ IT-Administratoren mit Microsoft 365-Rollen können sicherheitskritische Gruppen verändern, die für Entra ID-Rollen oder Conditional Access Policies verwendet werden.

- ❌ Unbeabsichtigte Änderungen an sensiblen Sicherheitsgruppen könnten zu einer Eskalation von Berechtigungen führen.

- Mit RMAUs stellst du sicher, dass nur explizit autorisierte Administratoren Zugriff auf diese sensiblen Objekte haben – und schützt so deine Entra ID-Infrastruktur vor unerwünschten Änderungen.

Mit RMAUs stellst du sicher, dass nur explizit autorisierte Administratoren Zugriff auf diese sensiblen Objekte haben.

Use Cases für Restricted Management Administrative Units

RMAUs sind besonders nützlich, wenn es um den Schutz von Objekten geht, die eine zentrale Rolle in der Sicherheitsarchitektur spielen. Hier einige wichtige Use Cases:

1. Schutz privilegierter Benutzer

C-Level-Accounts, Notfallkonten oder andere hochsensible Benutzer müssen geschützt werden. Mit RMAUs können nur dedizierte Admins Änderungen an diesen Accounts durchführen.

2. Schutz kritischer Sicherheitsgruppen

Manche Gruppen enthalten administrative Berechtigungen für Entra ID oder andere Microsoft 365-Dienste. Ohne Schutz könnten Änderungen an diesen Gruppen dazu führen, dass sich ein Administrator (Beispielsweise Intune-Administrator mit der Möglichkeit Gruppen zu modifizieren) selbst höhere Rechte verschafft.

3. Schutz von Gruppen in der Control Plane (Tier 0)

Ein unbefugter Zugriff auf die Control Plane kann verheerende Auswirkungen haben. RMAUs sorgen dafür, dass nur festgelegte Administratoren Objekte in diesem Bereich verändern dürfen. (Siehe Punkt 5. Schutz von Conditional Access Richtlinien)

4. Schutz privilegierter Geräte

Admin-Workstations oder andere besonders schützenswerte Geräte sollten nur von speziell autorisierten Personen verwaltet werden.

5. Schutz von Conditional Access Richtlinien

Gruppen, die in Conditional Access Policies verwendet werden, dürfen nicht unkontrolliert verändert werden. Eine Manipulation könnte den gesamten Zugriffsschutz eines Unternehmens gefährden.

Lizenzanforderungen für RMAUs und PIM

Entra ID Free: Für die verwalteten Benutzer einer RMAU ausreichend.

Entra ID P1: Notwendig für Administratoren von RMAUs.

Entra ID P2: Erforderlich, wenn PIM für die Rollenzuweisung genutzt werden soll.

Wie funktionieren Restricted Management Administrative Units (RMAUs)?

Welche Objekte können geschützt werden?

Nicht jedes Entra ID-Objekt kann Mitglied einer RMAU sein. Aktuell werden folgende Objekttypen unterstützt:

✅ Benutzer

✅ Geräte

✅ Sicherheitsgruppen

❌ Microsoft 365-Gruppen

❌ Mail-aktivierte Sicherheitsgruppen

❌ Verteilergruppen

Welche Operationen an Objekten in den RMAUs sind blockiert?

Administratoren, die nicht explizit einer RMAU zugewiesen sind, können folgende Aktionen nicht durchführen:

❌ Benutzer- oder Gruppenmitgliedschaften ändern

❌ Benutzer- oder Gruppenpasswörter zurücksetzen

❌ Geräte entfernen oder bearbeiten

❌ Rollenzuweisungen für Gruppen durchführen

❌Lizenzen zuweisen

Erlaubt bleibt dagegen:

✅ Geräteverwaltung mit Intune

✅ Änderung von E-Mail- und Postfacheinstellungen

✅ SharePoint- und Teams-spezifische Gruppenmanagement-Aufgaben

Administrative Units & Restricted Management Administrative Units kombinieren

Administrative Units und Restricted Management Administrative Units spielen zusammen ihre Stärken im “Enterprise Access” aus, um Zugriffe auf Ressourcen nach dem Least-Privilege Prinzip zu ermöglichen. Das nachfolgende Architekturbild soll dies am Beispiel des Helpdesk-Szenarios beschreiben für eine Single-Tenant Multi-Geo-Location Unternehmen zeigen.

RMAUs und Privileged Identity Management (PIM) – Ein starkes Duo

Um RMAUs noch flexibler zu gestalten, lassen sie sich mit Privileged Identity Management (PIM) kombinieren. PIM ermöglicht die zeitlich beschränkte Rollenzuweisung, sodass ein Admin nur für eine begrenzte Zeit Zugriff auf eine RMAU erhält.

Vorteile der PIM-Integration

- Just-in-Time-Zugriff: Administratoren erhalten Berechtigungen nur dann, wenn sie wirklich benötigt werden.

- Genehmigungs-Workflows: Zugriffe auf kritische Objekten müssen genehmigt werden.

- Audit-Logs: Alle Aktivitäten werden lückenlos protokolliert.

Das minimiert das Risiko von Berechtigungseskalationen und Fehlkonfigurationen.